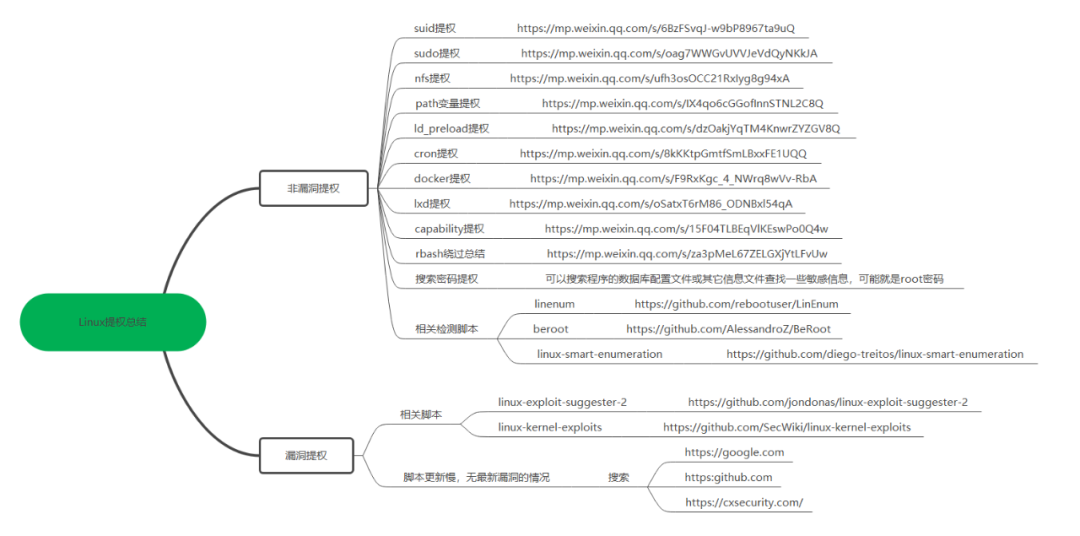

Linux提权总结

非漏洞提权方法

利用SUID二进制文件进行提权。

利用sudo进行提权。

NFS配置不当导致的提权。

使用PATH变量进行提权。

使用LD_PRELOAD进行提权。

利用Cron进行提权。

利用Docker进行提权。

利用Lxd进行提权。

利用capability进行提权。

rbash绕过总结。

Linux检测脚本

针对非漏洞的相关提权方法,以及搜集Linux上相关的敏感信息,这里可以参考一些脚本,例如:

LinuEnum:

https://github.com/rebootuser/LinEnum

BeRoot:

https://github.com/AlessandroZ/BeRoot

Linux-smart-enumeration:

https://github.com/diego-treitos/linux-smart-enumeration

漏洞提权方法

除去非漏洞提权,还有一种就是漏洞提权,一般情况下建议的是先查找非漏洞的提权方法,如果没有,则再根据内核版本来查找相关的提权漏洞。

获取内核版本后,可以搜索该版本存在哪些漏洞可以用来进行提权,例如常用的检测脚本:

linux-exploit-suggester-2:

https://github.com/jondonas/linux-exploit-suggester-2

linux-kernel-exploits:

https://github.com/SecWiki/linux-kernel-exploits

但在一些最新提权漏洞上,更新可能并不是很快,例如CVE2020等提权漏洞。如果碰到目标机内核比较新,可能就需要自己去手动搜索相关问题,谷歌相关的关键字,或者找一些在线网站搜索,例如:

它首页的底部有相关产品或者系统的CVE汇总,其中有linux kernel,可以查看最新的关于linux内核CVE问题,但是只提供相关编号和介绍,最新的可能没有exp,这时可以拿CVE编号再去github搜索,只要不是很新,一般会有exp提供。

总结

思维导图