文章作者: LYC

版权声明: 本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Rick!

相关推荐

2020-03-27

CORS与jsonp

https://juejin.im/post/5cb5c40ff265da03a158210e

2020-02-25

CSRF漏洞

什么是CSRF CSRF(Cross-site request forgery)跨站请求伪造,也被称为“one click attack”或者session riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。CSRF通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比XSS更具危险性。 下图是一次完整的CSRF攻击示意图。用户登录并访问了一正常网站,登录成功后,网站返回用户的身份标识Cookie给用户。当用户访问到恶意网站时,恶意网站强制用户去向正常网站发送恶意请求。由于用户此时拥有正常网站的Cookie,所以就相当于攻击者盗用了用户身份,去访问了正常(目标)网站。 一次完整的CSRF攻击,需要受害用户需要完成两个步骤: 1.登录正常网站,并在本地生成Cookie。 2.在不退出正常网站的情况下,访问恶意网站。 CSRF 背景与介绍 CSRF(Cross Site Request...

2020-05-07

CTF中的htaccess

服务器中间件为apache,因此想到了传.htaceess来解析php,通常我们用 .htaccess来解析非php后缀文件时用到 AddType application/x-httpd-php .ppp 或者 123<FilesMatch "shell.jpg"> SetHandler application/x-httpd-php</FilesMatch> auto_append_file和auto_prepend_file 相关bypass 如果文件末尾被自动加上一句话,会导致服务器500错误,这时候可以在最后添加#\ 将换行转义成普通字符 如果特殊字符被实体编码, 可以通过特殊编码来绕过 相关比赛 XNUCA2019Qualifier

2022-05-18

CVE-2020-17523_Apache_Shiro身份认证绕过

CVE-2019-12422 漏洞描述 Shiro RememberMe 反序列化漏洞 漏洞成因 由于Apache Shiro cookie中通过 AES-128-CBC 模式加密的rememberMe字段存在问题,用户可通过Padding Oracle 加密生成的攻击代码来构造恶意的rememberMe字段,并重新请求网站,进行反序列化攻击,最终导致任意代码执行。 shiro对于Cookie处理做了如下实现: 123456789101112131415161718192021222324252627282930protected byte[] decrypt(byte[] encrypted) { byte[] serialized = encrypted; CipherService cipherService = getCipherService(); if (cipherService != null) { ByteSource byteSource = cipherService.decrypt(encrypted,...

2022-05-18

CVE-2020-17523_Apache_Shiro身份认证绕过

CVE-2020-17523 漏洞描述 Apache Shiro身份认证绕过漏洞 漏洞成因 Shiro中对于URL的获取及匹配在org.apache.shiro.web.filter.mgt.PathMatchingFilterChainResolver#getChain 先看下这个getChain方法: 12345678910111213141516171819202122232425262728293031323334353637public FilterChain getChain(ServletRequest request, ServletResponse response, FilterChain originalChain) { FilterChainManager filterChainManager = getFilterChainManager(); if (!filterChainManager.hasChains()) { return null; } ...

2022-04-26

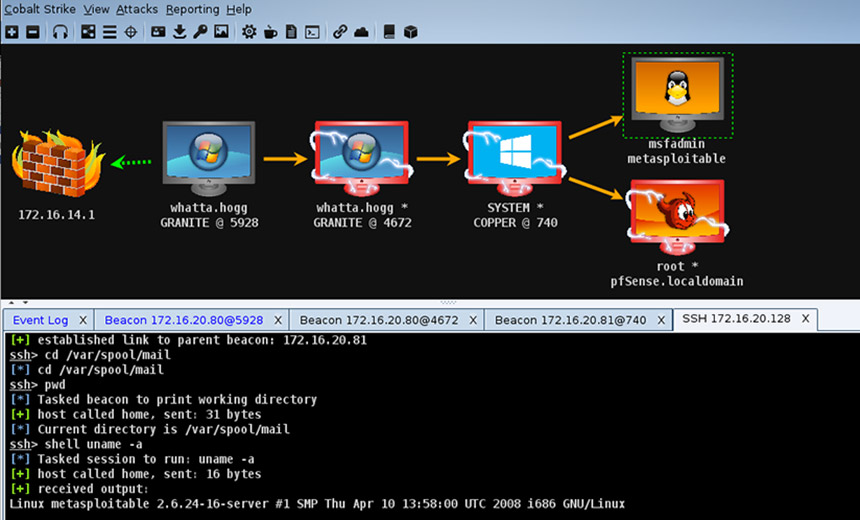

Cobalt Strike使用

Cobalt Strike基础教程 Cobalt Strike使用教程一 https://zhuanlan.zhihu.com/p/359251293

评论

公告

This is

目录